量子计算会威胁比特币安全吗?如何应对?

量子计算对比特币的威胁处于“理论可行、现实遥远”的阶段,短期内(2025-2030年)技术升级并非紧迫需求,但长期来看(2030年后)若量子计算突破关键门槛,比特币需提前布局抗量子加密升级以应对潜在风险。

一、量子威胁的现实边界:短期风险近乎为零

比特币的安全基石依赖两大加密技术:椭圆曲线数字签名算法(ECDSA)用于交易验证,SHA-256哈希算法用于地址生成。量子计算的威胁源于其可能通过特定算法破解这些加密体系——Shor算法理论上可快速解决ECDSA依赖的离散对数问题,Grover算法则可能加速SHA-256的暴力破解。但技术水平下,这些风险仅停留在理论层面。

从硬件能力看,2025年最先进的量子计算机(如谷歌Willow芯片)仅拥有约1000个量子比特,且受限于纠错技术缺陷,实际有效计算能力远未达到破解门槛。NIST与IBM的联合研究显示,Grover算法在未来5年内破解SHA-256的概率接近0%,即便到2035年这一概率也不超过10%。行业共识认为,短期内量子计算机的“噪声问题”和“量子比特稳定性瓶颈”难以突破,比特币现有加密体系在2030年前仍是安全的。

二、长期隐忧:百万量子比特门槛下的ECDSA漏洞

尽管短期无忧,长期威胁不容忽视。研究机构预测,若量子计算机在2030年后突破“百万量子比特”技术门槛(仅千级),并实现有效纠错,ECDSA将成为比特币的主要安全漏洞。届时,攻击者可能通过Shor算法逆向破解公钥对应的私钥,导致未升级的比特币地址面临资产被盗风险。

值得注意的是,SHA-256面临的威胁相对较小。Grover算法虽能将暴力破解复杂度从2^256降至2^128,但即便是百万量子比特计算机,完成这一计算仍需极长时间——IBM模拟显示,破解单个SHA-256哈希值可能需要“宇宙级”的计算资源。因此,长期来看,ECDSA的抗量子升级将是比特币的核心任务。

三、比特币的防御布局:从主动升级到被动规避

面对潜在风险,比特币社区已启动多维度防御准备,分为主动升级与被动防御两大路径。

主动升级方案中,最受关注的是QuBit提案(BIP-360)。该提案计划引入抗量子哈希地址(P2QRH),采用NIST标准的格密码算法CRYSTALS-Kyber作为底层加密技术,并通过16倍区块空间费用折扣激励用户迁移至新地址。据Surmount Systems专项基金披露,该提案目标在2026年前完成测试网部署,为长期升级铺路。此外,社区也在探索通过OP_CAT操作码激活抗量子签名或结合STARKs零知识证明技术,但这类方案因效率争议和兼容性问题尚未达成共识。

被动防御策略则更侧重用户行为优化。行业建议用户采用HD钱包(分层确定性钱包)生成唯一地址,避免重复使用地址,以降低单点被攻击的风险。不过数据显示,抗量子地址的实际使用率不足1%,多数用户仍依赖传统地址体系,迁移动力亟待提升。

四、最新动态:技术进展与行业分歧

2025年量子计算与比特币安全领域呈现“技术缓慢突破、观点温和分歧”的态势。技术层面,谷歌Willow芯片虽宣称实现量子比特数与纠错效率的双重提升,但距离破解比特币所需的“实用化量子计算机”仍有数个数量级的差距——研究显示,破解ECDSA至少需要约4000万稳定量子比特,而最先进系统仅能维持约1000个“噪声量子比特”。

行业观点方面,Blockstream CEO Adam Back认为量子威胁“不存在”,强调比特币网络的去中心化特性使其有充足时间应对升级;而Cointelegraph则警告,若比特币未在5年内启动抗量子升级流程,2030年后可能因量子算力爆发陷入“系统性风险窗口期”。这种分歧反映了对技术演进速度的不同预判,但均认同“未雨绸缪”的必要性。

五、结论:紧迫性评估与行动指南

综合来看,比特币的量子威胁应对需遵循“短期观察、中期准备、长期升级”的策略:

- 短期(2025-2030年):无需紧急升级,现有加密体系安全可控。用户可通过HD钱包和地址轮换强化被动防御,开发者应加速抗量子提案的标准化研究(如BIP-360的完善)。

- 长期(2030年后):若量子计算机突破百万量子比特门槛,需启动全网升级,用抗量子算法(如NIST标准的CRYSTALS-Kyber或SPHINCS+)替换ECDSA,并通过经济激励推动用户完成地址迁移。

对普通用户而言,无需过度恐慌,但需关注社区升级动态;对开发者和监管机构,应将抗量子加密纳入长期技术规划,避免“技术突袭”风险。比特币的去中心化治理模式虽可能延缓升级进程,但其历经十余年的安全迭代历史,仍为应对未来挑战提供了韧性基础。

相关推荐

猜你喜欢

-

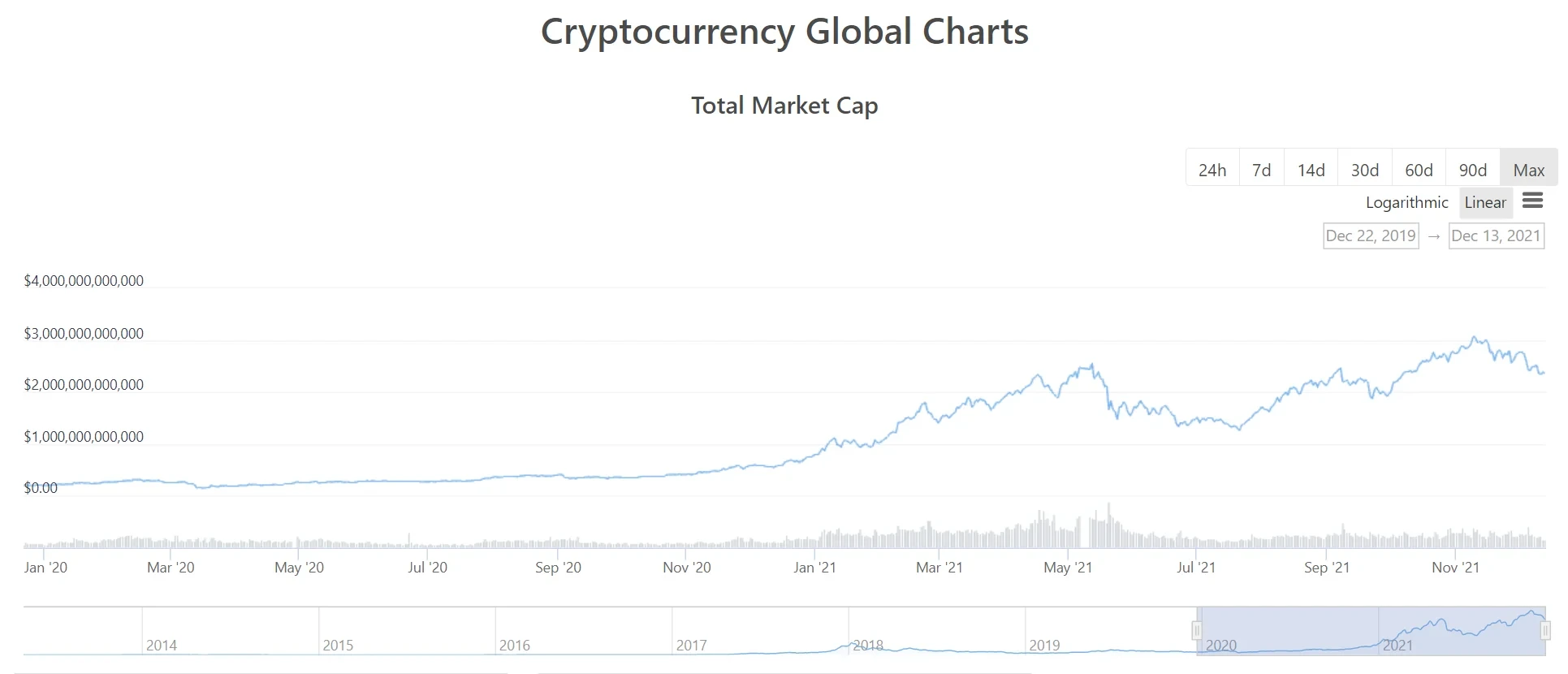

2021年加密市场回顾:牛熊交替、生态演进与新兴赛道崛起

2021年加密市场经历了剧烈波动与结构性变革,比特币与以太坊呈现分化发展,NFT和GameFi等新兴赛道爆发式增长,市值从年初不足8000亿美元突破3万亿美元,展现出从边缘投机工具向主流投资资产的过渡。

2025-07-17 -

比特币脚本机制与交易类型全解析

本文深入解析比特币作为可编程货币的核心机制,详细阐述P2PK、P2PKH、P2SH等交易类型的脚本结构与验证流程,并探讨SegWit升级带来的技术革新与未来发展方向。

2025-07-16 -

比特币主流化进程:从极客实验到全球支付工具的演进

本文探讨比特币从技术实验到主流支付工具的转变历程,分析Twitter、PayPal等企业实践案例,揭示其规模化应用面临的波动性、扩展性等核心挑战,展望未来支付领域发展潜力。

2025-07-16 -

比特币Taproot升级:技术革新如何重塑网络性能与市场格局

本文深度解析比特币Taproot升级的三大核心技术特性,包括Schnorr签名、MAST和Tapscript,探讨其对网络隐私性、可扩展性和智能合约能力的提升,并分析技术升级与资产估值的关联机制及市场影响。

2025-07-15 -

比特币主流化进程加速:机构推动与挑战并存

花旗银行报告指出比特币正从边缘资产向主流投资标的过渡,机构资金流入、企业配置和衍生品市场扩容成为关键驱动力,但同时也面临监管、ESG等挑战。

2025-07-15 -

Schnorr签名对比特币数字签名机制的革新与未来影响

本文深入分析了比特币当前采用的ECDSA数字签名机制的技术原理与局限性,重点探讨了Schnorr签名作为升级方案的技术优势,包括签名聚合带来的效率提升和隐私增强,以及其对智能合约、闪电网络等未来发展的推动作用。

2025-07-15 -

比特币永久丢失现状分析:私钥管理与稀缺性挑战

文章分析了比特币因私钥丢失、硬件损坏和继承问题导致的永久性流失现状,探讨了约13%-18%比特币已无法找回对市场稀缺性的影响,并评估了技术找回方案的可行性及数字资产管理未来趋势。

2025-07-15 -

比特币与黄金的价值储存属性对比:潜力与挑战

本文深入分析了比特币作为新型价值储存手段的理论基础与实践挑战,通过与黄金和法币的多维度对比,探讨其在全球金融体系中的潜在地位与未来发展路径。

2025-07-15 -

加拿大批准以太坊ETF:传统金融接纳与加密市场新格局

2021年4月加拿大批准三支以太坊ETF上市,标志着加密资产正式进入传统金融体系。文章分析ETF产品设计、市场表现及其对资金流向的影响,探讨以太坊在DeFi生态、通缩机制和技术升级中的竞争优势,评估其牛市后半程的潜力。

2025-07-14 -

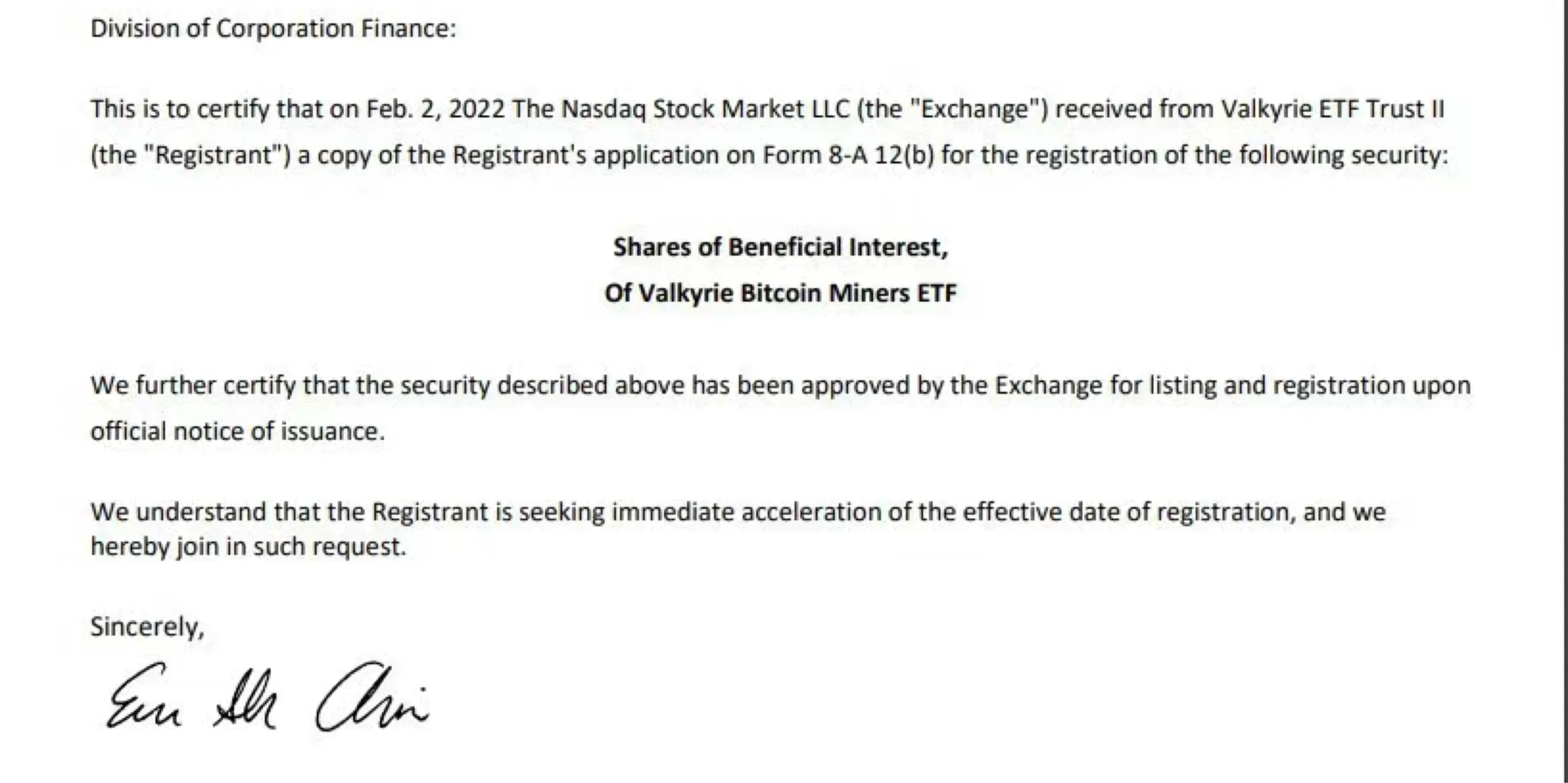

比特币矿企ETF上市与加密资产合规化路径分析

文章探讨了Valkyrie比特币矿企ETF在纳斯达克上市的意义,分析了其与比特币现货ETF的本质区别,并解读了SEC对加密资产ETF的监管逻辑,展望了加密市场未来发展趋势。

2025-07-14