量子威胁对比特币构成实际威胁吗?现状与应对解析

量子威胁是真实存在的,但技术门槛极高,短期内(2030年前)对比特币不构成实际威胁;比特币的椭圆曲线数字签名算法(ECDSA)存在潜在量子风险,而SHA-256哈希算法相对安全,且比特币网络可通过升级抗量子算法逐步缓解长期威胁。

一、量子威胁的技术现状:距离实用化仍有显著差距

量子计算对比特币的威胁源于其可能破解传统加密算法的能力,但技术水平尚未达到实用化攻击的临界点。截至2025年9月,IBM、谷歌等企业的量子计算机已突破1000个物理量子位,但逻辑量子位(需结合纠错技术的稳定计算单元)仍不足百位。破解比特币ECDSA算法需2330-2619个逻辑量子位,且需高效纠错技术支撑——这一技术门槛在2030年前难以突破。物理量子位与逻辑量子位的差异是核心瓶颈:物理量子位易受环境干扰,需通过纠错技术转化为稳定的逻辑量子位,而纠错效率极低,大规模逻辑量子位系统的构建仍是全球科研难题。

二、比特币加密算法的脆弱性:ECDSA风险突出,SHA-256相对安全

比特币依赖两种核心算法,二者面临的量子威胁差异显著:

1. ECDSA:量子攻击的主要目标

ECDSA用于交易签名,其安全性基于椭圆曲线离散对数问题的计算复杂度。Shor算法可利用量子并行计算能力快速破解这一问题——若量子计算机达到所需逻辑量子位,单笔交易签名可在10分钟内被破解(与比特币区块生成时间相当)。风险集中于已使用地址(UTXO):这类地址的公钥已在区块链上暴露,一旦量子计算机达到破解能力,攻击者可通过公钥反推私钥,窃取对应资产;而新生成的地址因比特币的公钥隐藏机制(如隔离见证地址仅在交易时暴露公钥),相对更难被预先攻击。

2. SHA-256:Grover算法影响有限

SHA-256用于区块哈希计算和交易完整性验证,其安全性基于哈希碰撞的计算复杂度。Grover算法理论上可将暴力破解复杂度从2²⁵⁶降至2¹²⁸,但2¹²⁸仍是指数级难度,即使量子计算机实现突破,也需天文数字的计算资源,短期内无实际威胁。

三、风险评估:技术门槛与攻击场景的双重限制

量子攻击比特币需同时满足“技术可行性”与“经济合理性”,二者均不具备:

- 技术门槛极高:除逻辑量子位数量外,攻击还需解决量子退相干、错误率控制等问题。以现有技术进展推算,2030年前实现2330个逻辑量子位的稳定运行概率极低。

- 攻击场景受限:攻击者需精准定位“高价值未使用地址”,且需在10分钟内完成破解(赶在区块生成前),操作窗口极窄。此外,比特币网络的去中心化特性意味着单点攻击难以瘫痪全局,攻击者需同时破解多个节点,进一步提升了攻击成本。

四、行业应对:从技术升级到生态准备

面对潜在量子威胁,比特币生态已启动多维度应对:

1. 算法升级路径明确

比特币可通过软分叉引入抗量子签名方案,无需中断网络运行。候选方案包括:

- Schnorr签名:虽非原生抗量子,但支持批量验证,可降低未来升级复杂度;

- 格密码(Lattice-based):NIST 2024年后量子密码标准推荐方案(如CRYSTALS-Kyber),基于格上困难问题,量子计算机难以破解;

- 混合签名技术:过渡期可结合ECDSA与抗量子算法,逐步迁移用户资产至抗量子地址。

2. 行业实践先行

企业层面已启动落地准备:Blockstream等公司研发抗量子硬件钱包,通过隔离公钥、生成后量子地址等机制降低暴露风险;开发者社区正推进“量子安全地址格式”标准化,确保未来升级时用户资产无缝迁移。

五、未来展望:短期可控,长期需主动防御

- 短期(2025-2030):风险极低。量子硬件未达临界点,用户可通过“避免重复使用地址”“优先使用隔离见证地址”等规范操作,进一步降低公钥暴露风险。

- 中期(2030年后):需完成抗量子算法升级。随着量子计算逻辑量子位突破,比特币社区需达成共识,通过软分叉将签名算法切换至后量子方案,确保网络安全性与兼容性平衡。

量子威胁是技术发展的必然挑战,但比特币的去中心化治理与算法升级能力赋予其韧性。阶段,投资者无需过度恐慌,但需关注社区升级动态,逐步适应“量子安全使用习惯”(如地址单次使用、硬件钱包防护)。从技术规律看,量子计算实用化与比特币抗量子升级将形成“赛跑”,而后者凭借先发优势与生态协作,有能力在威胁实际到来前完成防御部署。

相关推荐

猜你喜欢

-

解析隔离见证(SegWit)技术原理及其对区块链可扩展性的影响

本文深入探讨了隔离见证(SegWit)的技术实现原理,分析其通过重构区块数据结构提升交易吞吐量、降低手续费、修复延展性漏洞等核心优势,并评估了其在闪电网络部署和跨链互操作性中的战略意义。

2025-07-19 -

比特币技术原理与金融生态解析:从区块链基础到未来趋势

本文深入解析比特币的技术原理与金融应用,涵盖其去中心化机制、区块链运作逻辑、挖矿共识算法及市场生态,探讨比特币如何重构现代货币体系并展望其在Web3时代的未来发展。

2025-07-18 -

比特币稀缺性评估:库存流量比率模型的应用与争议

本文深入探讨库存流量比率(S2F)模型在比特币估值中的应用,分析比特币作为数字稀缺资产的供给特性与减半机制,同时揭示该模型在数据样本、市场波动性和价值锚定等方面的局限性,为理解数字资产稀缺性提供多维视角。

2025-07-18 -

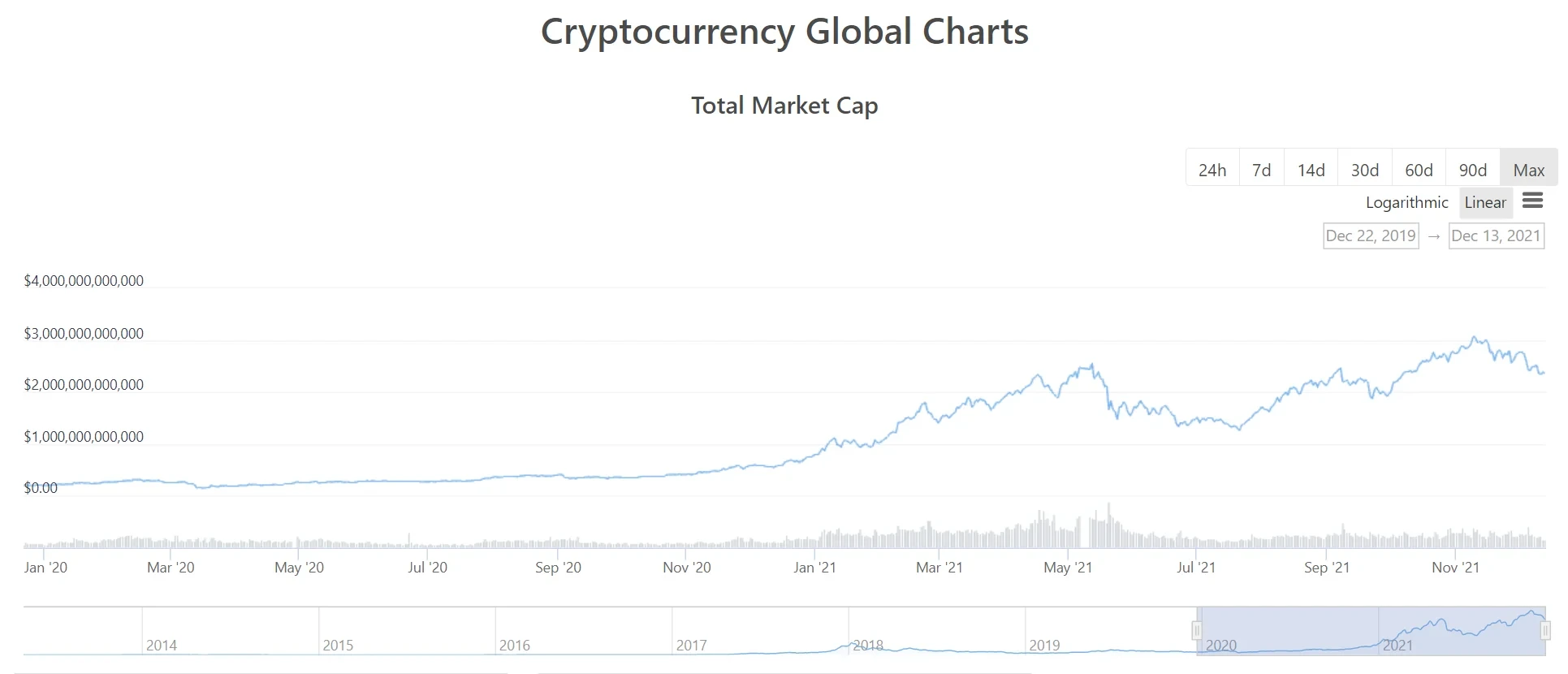

2021年加密市场回顾:牛熊交替、生态演进与新兴赛道崛起

2021年加密市场经历了剧烈波动与结构性变革,比特币与以太坊呈现分化发展,NFT和GameFi等新兴赛道爆发式增长,市值从年初不足8000亿美元突破3万亿美元,展现出从边缘投机工具向主流投资资产的过渡。

2025-07-17 -

比特币脚本机制与交易类型全解析

本文深入解析比特币作为可编程货币的核心机制,详细阐述P2PK、P2PKH、P2SH等交易类型的脚本结构与验证流程,并探讨SegWit升级带来的技术革新与未来发展方向。

2025-07-16 -

比特币主流化进程:从极客实验到全球支付工具的演进

本文探讨比特币从技术实验到主流支付工具的转变历程,分析Twitter、PayPal等企业实践案例,揭示其规模化应用面临的波动性、扩展性等核心挑战,展望未来支付领域发展潜力。

2025-07-16 -

比特币Taproot升级:技术革新如何重塑网络性能与市场格局

本文深度解析比特币Taproot升级的三大核心技术特性,包括Schnorr签名、MAST和Tapscript,探讨其对网络隐私性、可扩展性和智能合约能力的提升,并分析技术升级与资产估值的关联机制及市场影响。

2025-07-15 -

比特币主流化进程加速:机构推动与挑战并存

花旗银行报告指出比特币正从边缘资产向主流投资标的过渡,机构资金流入、企业配置和衍生品市场扩容成为关键驱动力,但同时也面临监管、ESG等挑战。

2025-07-15 -

Schnorr签名对比特币数字签名机制的革新与未来影响

本文深入分析了比特币当前采用的ECDSA数字签名机制的技术原理与局限性,重点探讨了Schnorr签名作为升级方案的技术优势,包括签名聚合带来的效率提升和隐私增强,以及其对智能合约、闪电网络等未来发展的推动作用。

2025-07-15 -

比特币永久丢失现状分析:私钥管理与稀缺性挑战

文章分析了比特币因私钥丢失、硬件损坏和继承问题导致的永久性流失现状,探讨了约13%-18%比特币已无法找回对市场稀缺性的影响,并评估了技术找回方案的可行性及数字资产管理未来趋势。

2025-07-15